Les ordinateurs quantiques pourraient menacer la sécurité informatique

Selon un rapport de l'Académie nationale des sciences, de l'ingénierie et de la médecine des États-Unis, il est urgent de faire évoluer les systèmes de sécurité par chiffrement pour se préparer à l'avènement d'ordinateurs quantiques capables de casser en très peu de temps les technologies de cryptage existantes.

Le chiffrement est aujourd’hui le pilier de tous les systèmes de défense cyber. Qu’il s’agisse de protéger les données personnelles et les communications des particuliers ou de sécuriser des réseaux ultra sensibles, le principe repose sur l’idée qu’il faudrait au supercalculateur le plus puissant un temps incommensurable pour casser les algorithmes de cryptage.

Toutefois, cette construction sécuritaire pourrait s’effondrer avec l’arrivée d’ordinateurs quantiques qui promettent un bond exponentiel dans la puissance de traitement et pourraient casser le meilleur chiffrement existant. Nous sommes encore très loin d’une telle réalité, mais un groupe d’experts de l'Académie nationale des sciences, de l'ingénierie et de la médecine des États-Unis a décidé de tirer la sonnette d’alarme.

Des standards de chiffrement « post quantique »

Dans leur rapport intitulé Quantum Computing Progress and Prospects (2018), ils estiment qu’il est urgent de commencer à créer des systèmes de chiffrement susceptibles de résister à la puissance d’un ordinateur quantique. Selon eux, l’adoption d’une telle cryptographie pourrait prendre une vingtaine d’années. Or, il n’est pas impossible que des ordinateurs quantiques apparaissent avant cela. Et l’on imagine, dès lors, le danger potentiel que cela pourrait représenter si ces machines étaient utilisées par des États ou des individus pour mener un cyber guerre ou lancer des attaques malveillantes.

Le document des experts souligne le fait que nombre d’institutions publiques et privées ont besoin de sauvegarder des données sensibles pendant des décennies et qu’il est, par conséquent, impératif d’anticiper les menaces futures qui pourraient compromettre les systèmes de chiffrement actuels. La solution passe par la définition de nouveaux standards « post quantique » sur lesquels planche notamment le National Institute of Standards and Technology (agence du département du Commerce des États-Unis). Une première série de propositions ont été soumises au NIST le mois dernier, parmi lesquelles figurent notamment celles de l’Inria (BIG QUAKE), des universités de Bordeaux, Limoges et Toulouse (RQC et HQC), Sorbonne Université, CNRS, Inria (Dual Mode MS).

Source web par: futura sciences

Les articles en relation

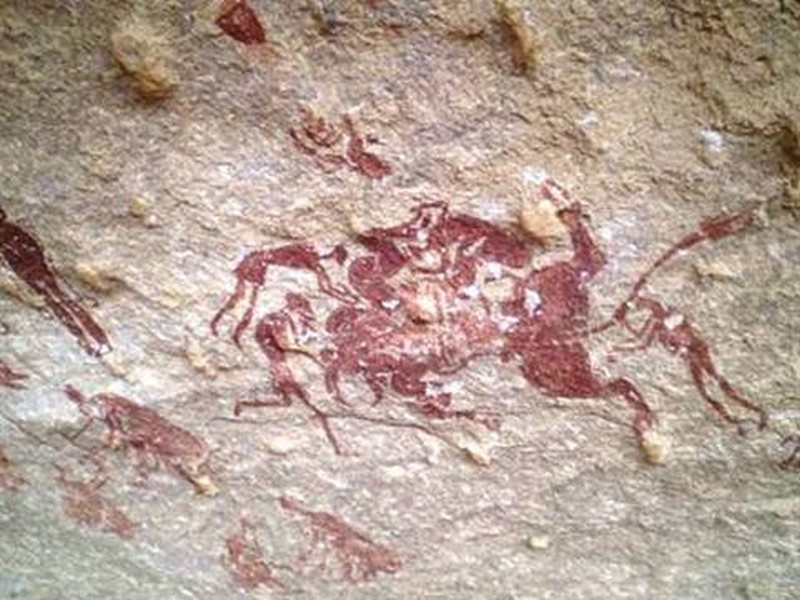

Appel à la protection des gravures rupestres de Nâama

Appel à la protection des gravures rupestres de Nâama Découverte en 1847 par une expédition française, la station de Tiout, dans le Sud de la wilaya de Naâma, date de plus de 8 000 ans avant J.

Savoir plus...

La tente Khaima

La tente Khaima Si de nombreux touaregs se sont désormais sédentarisés, la tente Khaima reste un important symbole de l’héritage culturel nomade. Unité spatiale, sociale et familiale au sein d

Savoir plus...

La Tribu Ait Tissint

La Tribu Ait Tissint Histoire d' Ait Tissint Tissint en berbère signifie "le sel", cela vient de l'eau de son oued légèrement salée. La tribu Ait Tissint est composée d'&

Savoir plus...

Biodiversité : découverte de 163 nouvelles espèces le long du Grand Mékong

Biodiversité : découverte de 163 nouvelles espèces le long du Grand Mékong Le bassin du Grand Mékong n'a pas encore livré tous ses secrets. De nombreuses nouvelles espèces y sont d

Savoir plus...

En marge de la COP22: Regards sur les réfugiés climatiques

En marge de la COP22: Regards sur les réfugiés climatiques Les associations œuvrant dans la migration foisonnent. Certaines structures sont susceptibles d’allier la cause migratoire à celle climatique

Savoir plus...

Hyperloop Transportation Technologies dévoile sa capsule de transport de passagers

Hyperloop Transportation Technologies dévoile sa capsule de transport de passagers Longue de 32 mètres, la capsule Hyperloop Quintero One d'Hyperloop TT a été assemblée en Espagne et sera finali

Savoir plus...

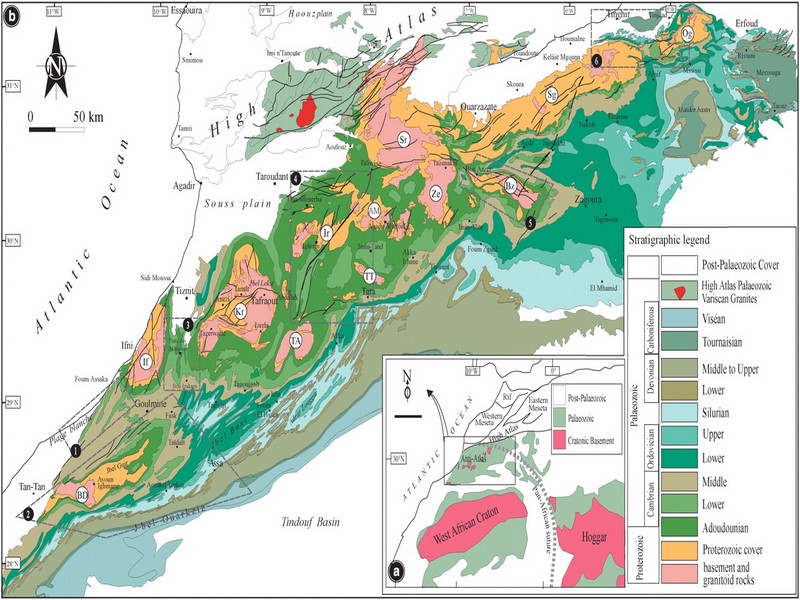

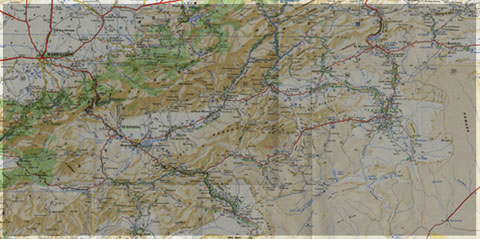

A short overview of the Anti-Atlas, Morocco

A short overview of the Anti-Atlas, Morocco DR.Hervé Rezeau, DR.Cyril Chelle-Michou & DR.Michael Calder SEG Student Chapter of Geneva (Switzerland) &nb

Savoir plus...

Les araignées des villes n’ont plus peur de la lumière

Les araignées des villes n’ont plus peur de la lumière D’année en année, la pollution lumineuse gagne du terrain. Elle perturbe les comportements et même la physiologie des animaux. Mais

Savoir plus...

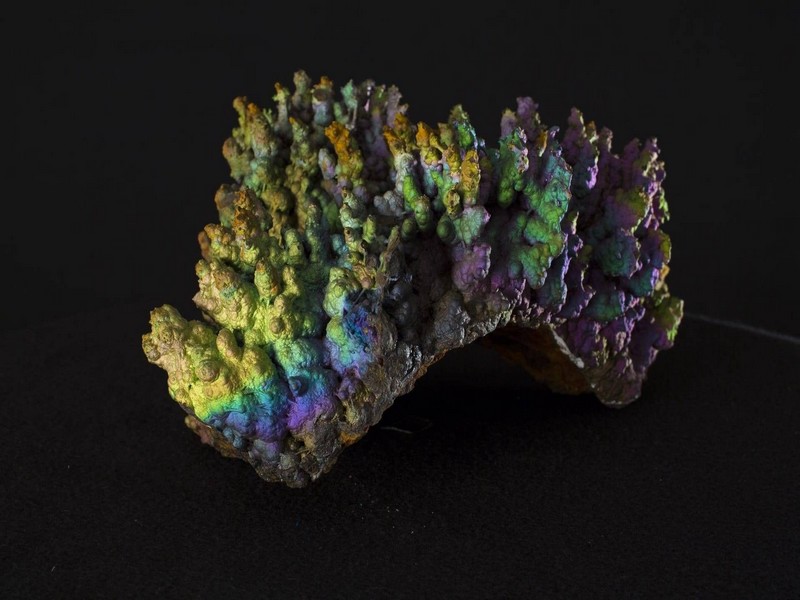

L’histoire de l’évolution des minéraux sur Terre (Documentaire)

L’histoire de l’évolution des minéraux sur Terre (Documentaire) Rien ne semble moins vivant que les roches. Pourtant, elles ont joué un rôle fondamental dans l’apparition de la vie sur Ter

Savoir plus...

Recherches archéologiques sur les origines de la ville de Rirha /Gilda

Recherches archéologiques sur les origines de la ville de Rirha /Gilda 1. Intérêt scientifique : Le programme de recherches sur Rirha men&

Savoir plus...

FDLS : les bébés animaux les plus craquants en diaporama

FDLS : les bébés animaux les plus craquants en diaporama La science, c'est aussi la vie. Et quoi de plus représentatif de la vie que ses débuts ? Futura vous propose une pause tendresse dans le parcour

Savoir plus...

Le Flamant Rose

Le désert marocain attire tous les printemps des groupes de flamands roses venus passer quelques mois dans Nord du continent africain dans des endroits hospitaliers comme le joli lac Dayet Srij à proximité de Merzou

Savoir plus...Les tags en relation

En savoir plus sur " Vulgarisation à NTIC "

Consulter les vidéos de " Vulgarisation à NTIC " Consulter les photos de " Vulgarisation à NTIC " Consulter les publications de " Vulgarisation à NTIC " Consulter les éditions de " Vulgarisation à NTIC " Consulter les communications de " Vulgarisation à NTIC "Recherche du site

Recherche avancée / SpécifiqueNTIC - Nouvelles technologies Informatiques et Communications NTIC

Qu’est ce que NTIC ? Vulgarisation à NTIC

Géoparc et Recherche Scientifique

Le coins de l’étudiant

Blog Géoparc Jbel Bani

Dictionnaire scientifique

Plus de 123.000 mots scientifiques

Les publications

Géo parc Jbel Bani

Circuits & excursions touristiques

cartothéques

Photothéques

Publications & éditions